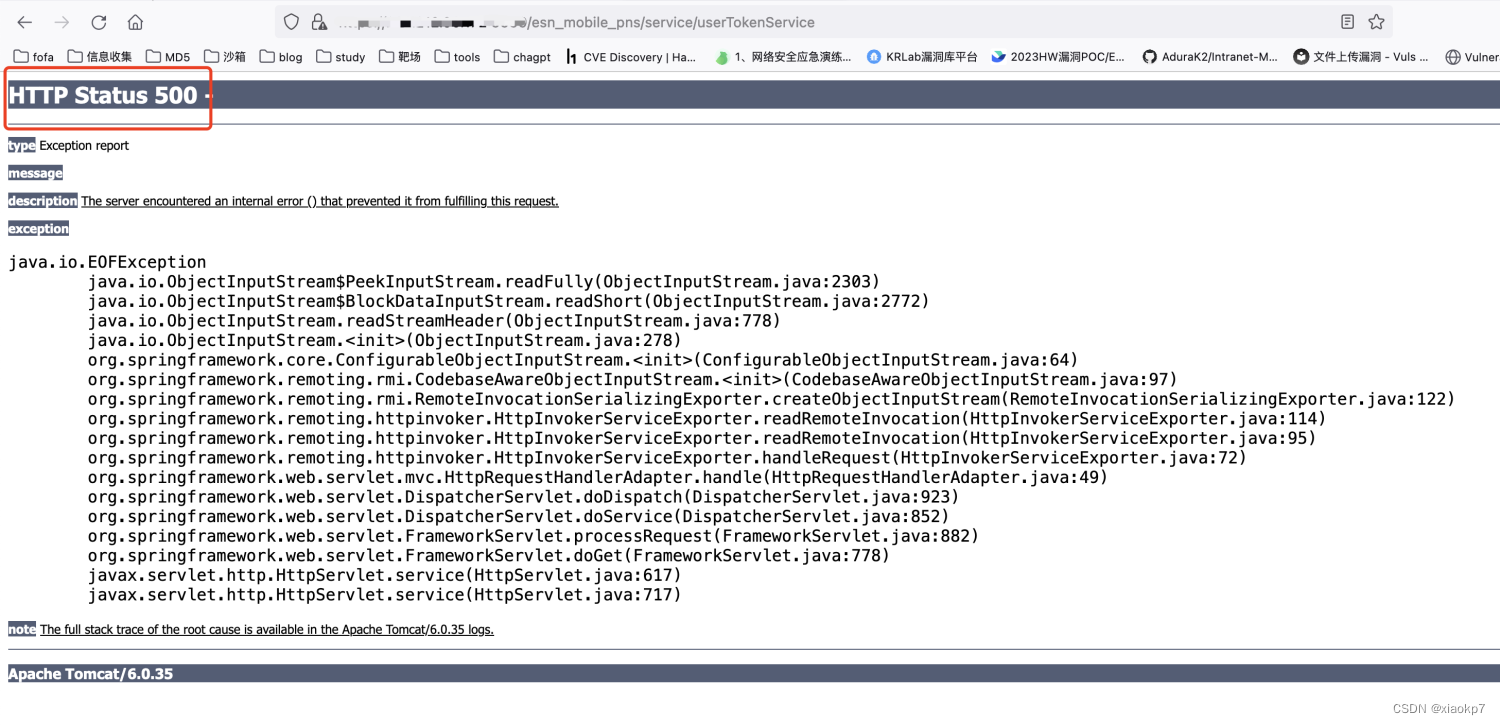

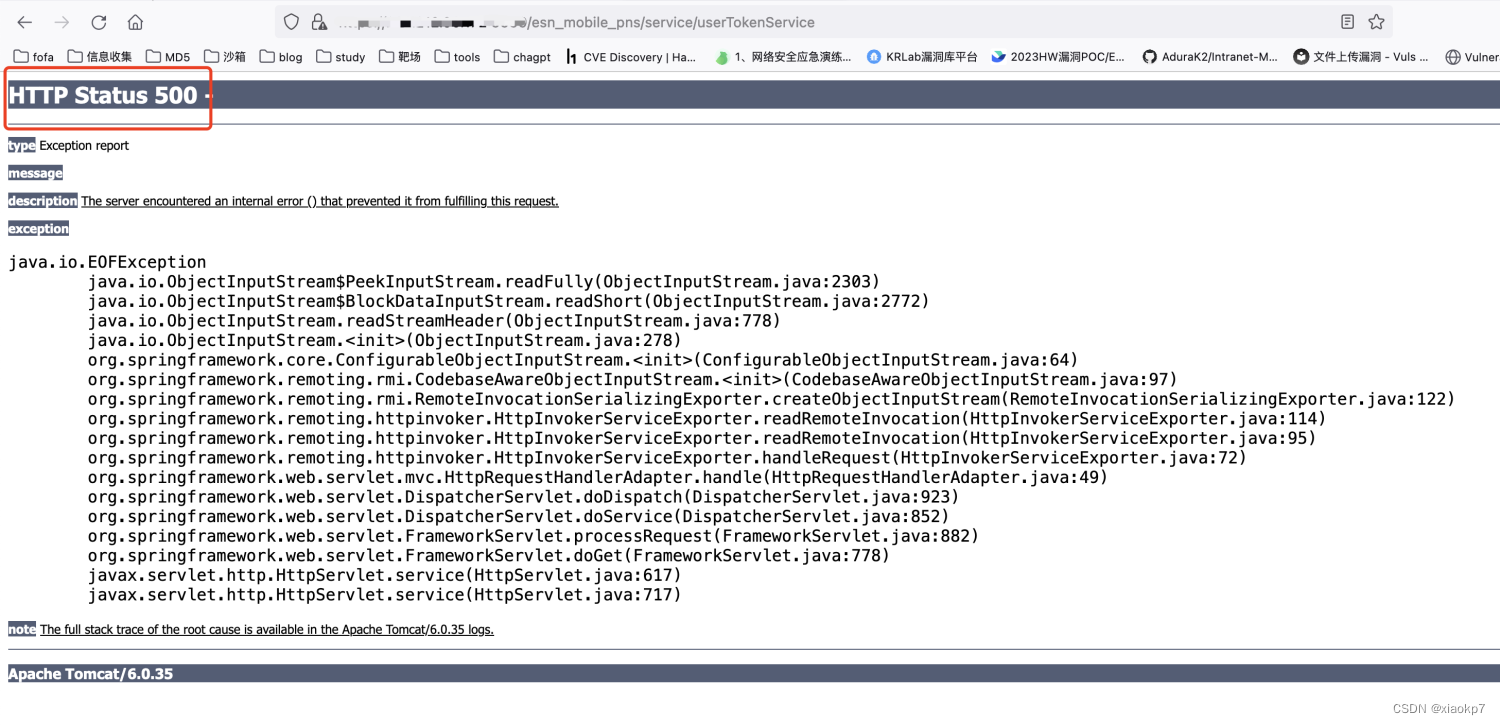

http://xx.xx.xx.xx/esn_mobile_pns/service/userTokenService

2. 执行whoami命令并获取回显,建议使用yakit进行利用,经测试burp会导致漏洞利用失败。

2. 执行whoami命令并获取回显,建议使用yakit进行利用,经测试burp会导致漏洞利用失败。

POST /esn_mobile_pns/serv

致远M1移动协同办公管理软件,可以实现在任何时间、任何地点、任何环境都能让用户“轻松、便捷、高效”完成工作。同时,还可以实现PC端、移动端、web端,三端合一,无缝实时覆盖,实现管理无中断。致远 M1 Server userTokenService 存在远程命令执行漏洞,攻击者可通过该漏洞在服务器端任意执行代码,写入后门,获取服务器权限,进而控制整个服务器系统。

致远OA-A8系统的0day远程命令执行的实战1.环境是实战,漏洞已经提交,打码子处理2.详细漏洞信息和修补参考CNVD官网查看https://www.cnvd.org.cn/webinfo/show/50953漏洞影响范围4漏洞的复现第一步第二步第三步附上POC 请勿用非法用途,只供研究和学习

1.环境是实战,漏洞已经提交,打码子处理

2.详细漏洞信息和修补参考CNVD官网查看https://w...

致远OA办公自动化软件, 用于OA办公自动化软件的开发销售,由用友致远互联旗下协同管理软件系统,在国内很多央企、大型公司都有广泛应用。致远互联基于“组织行为管理”理论,自主研发了V5协同管理平台,开发了面向中小企业组织的A6+产品,面向中大型企业和集团性企业组织的A8+产品,以及面向政府组织及事业单位的G6产品 。致远OA存在任意文件下载漏洞,攻击者可利用该漏洞下载任意文件,获取敏感信息app="致远互联-OA"验证POC

在存在漏洞的OA 系统将会下载 datasourceCtp.properties

/seeyon/htmlofficeservlet

DBSTEP V3.0 0 21 0 htmoffice operate err

seeyonAjaxGetshell

致远OAseeyon未授权漏洞+文件上传批量getshell

抄借鉴tools论坛大佬的payload写了个批量拿shell的脚本。

Note:

为了方便(懒比)直接调用curl,因此请在Linux下运行。

ip.txt --> 待检测IP

shell.txt --> shell

shell:

密码:rebeyond

冰蝎3连接

2020年1月9日,阿里云应急响应中心监控到致远OA ajaxAction 文件上传漏洞利用代码披露。

漏洞描述

致远OA是一套办公协同软件。近日,阿里云应急响应中心监控到致远OA ajaxAction 文件上传漏洞利用代码披露。由于致远OA旧版本某些ajax接口存在未授权访问,攻击者通过构造恶意请求,可在无需登录的情况下上传恶意脚本文件,从而控制服务器。致远OA官方已针对该漏洞提供补丁,该漏洞利用代码已在互联网上公开流传。阿

2. 执行whoami命令并获取回显,建议使用yakit进行利用,经测试burp会导致漏洞利用失败。

2. 执行whoami命令并获取回显,建议使用yakit进行利用,经测试burp会导致漏洞利用失败。