|

1

2

3

4

5

6

7

8

9

10

11

12

13

14

15

16

17

18

19

20

21

22

23

|

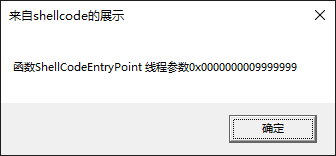

SC_EXPORT

DWORD ShellCodeEntryPoint(LPVOID lpParameter) {

CHAR buf[

256

]

=

{

0

};

LI_FN(sprintf)(buf, xorstr_(

"函数%s 线程参数0x%p"

), __FUNCDNAME__, lpParameter);

LI_FN(MessageBoxA)(HWND(

0

), buf, xorstr_(

"来自shellcode的展示"

), MB_OK);

return

0

;

}

SC_EXPORT

DWORD ShellCodeEntryPoint2(LPVOID lpParameter) {

CHAR buf[

256

]

=

{

0

};

LI_FN(sprintf)(buf, xorstr_(

"函数%s 线程参数0x%p"

), __FUNCDNAME__, lpParameter);

LI_FN(MessageBoxA)(HWND(

0

), buf, xorstr_(

"来自shellcode的展示"

), MB_OK);

return

0

;

}

SC_EXPORT

DWORD ShellCodeEntryPoint3(LPVOID lpParameter) {

CHAR buf[

256

]

=

{

0

};

LI_FN(sprintf)(buf,xorstr_(

"函数%s 线程参数0x%p"

), __FUNCDNAME__, lpParameter);

LI_FN(MessageBoxA)(HWND(

0

), buf, xorstr_(

"来自shellcode的展示"

), MB_OK);

return

0

;

}

|