注:修复方案可能会引起sqlserver不能正常连接的问题

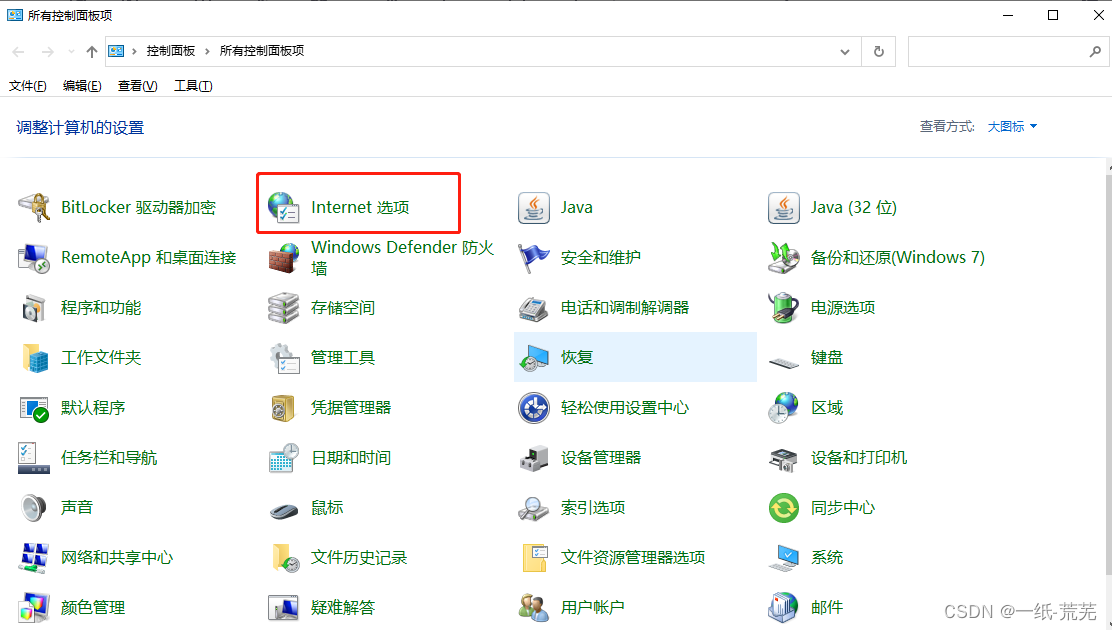

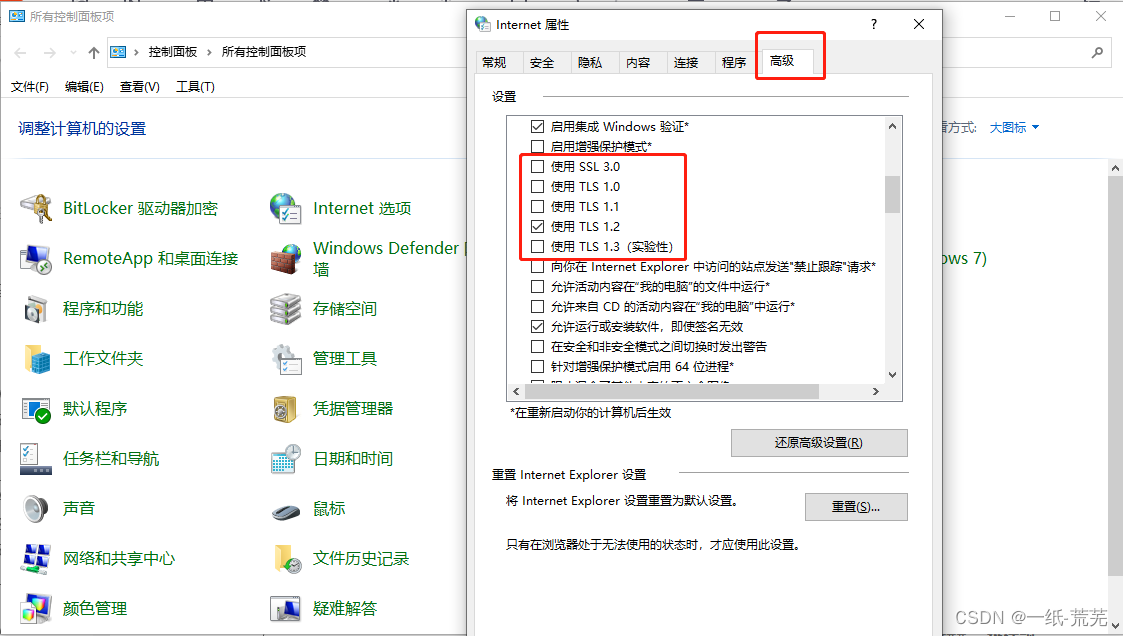

第一步:打开控制面板->找到internet选项。

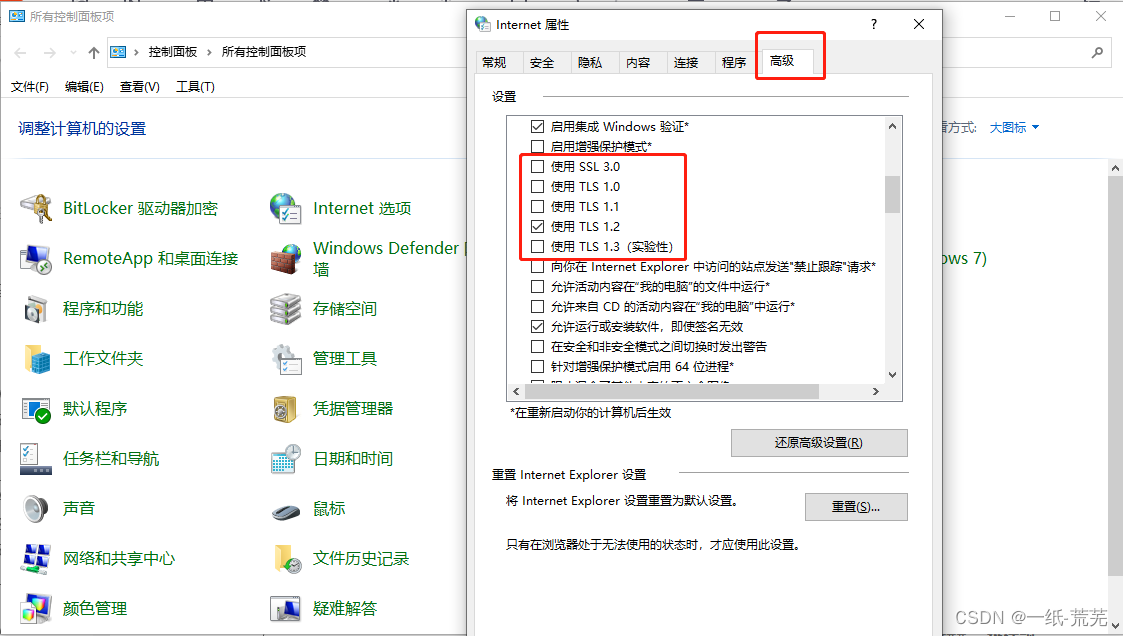

第二步:选择internet属性,找到高级。取消勾选TLS 1.0、1.1、1.3,保留TLS1.2。 修改完成后,先应用,后确认。

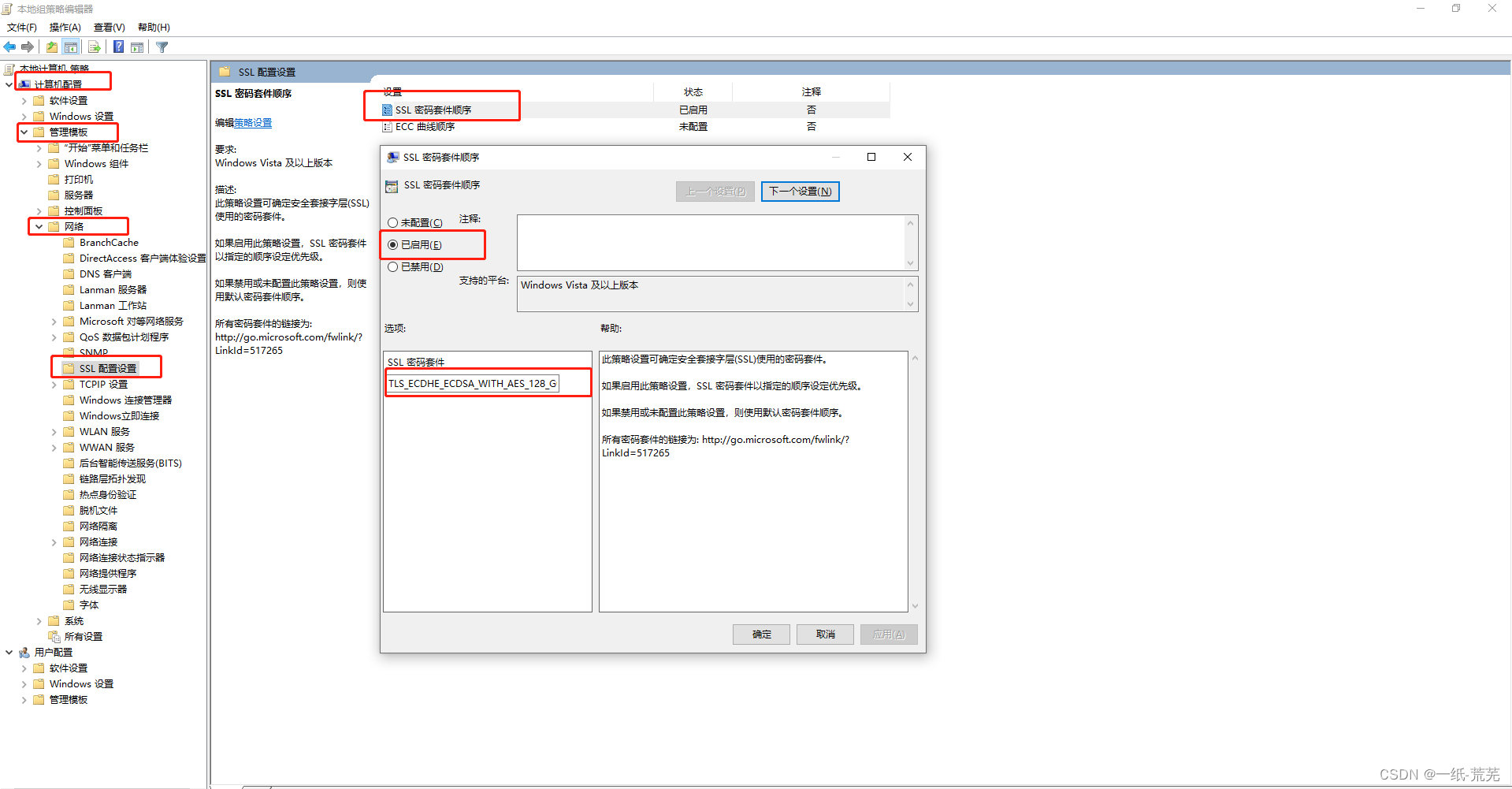

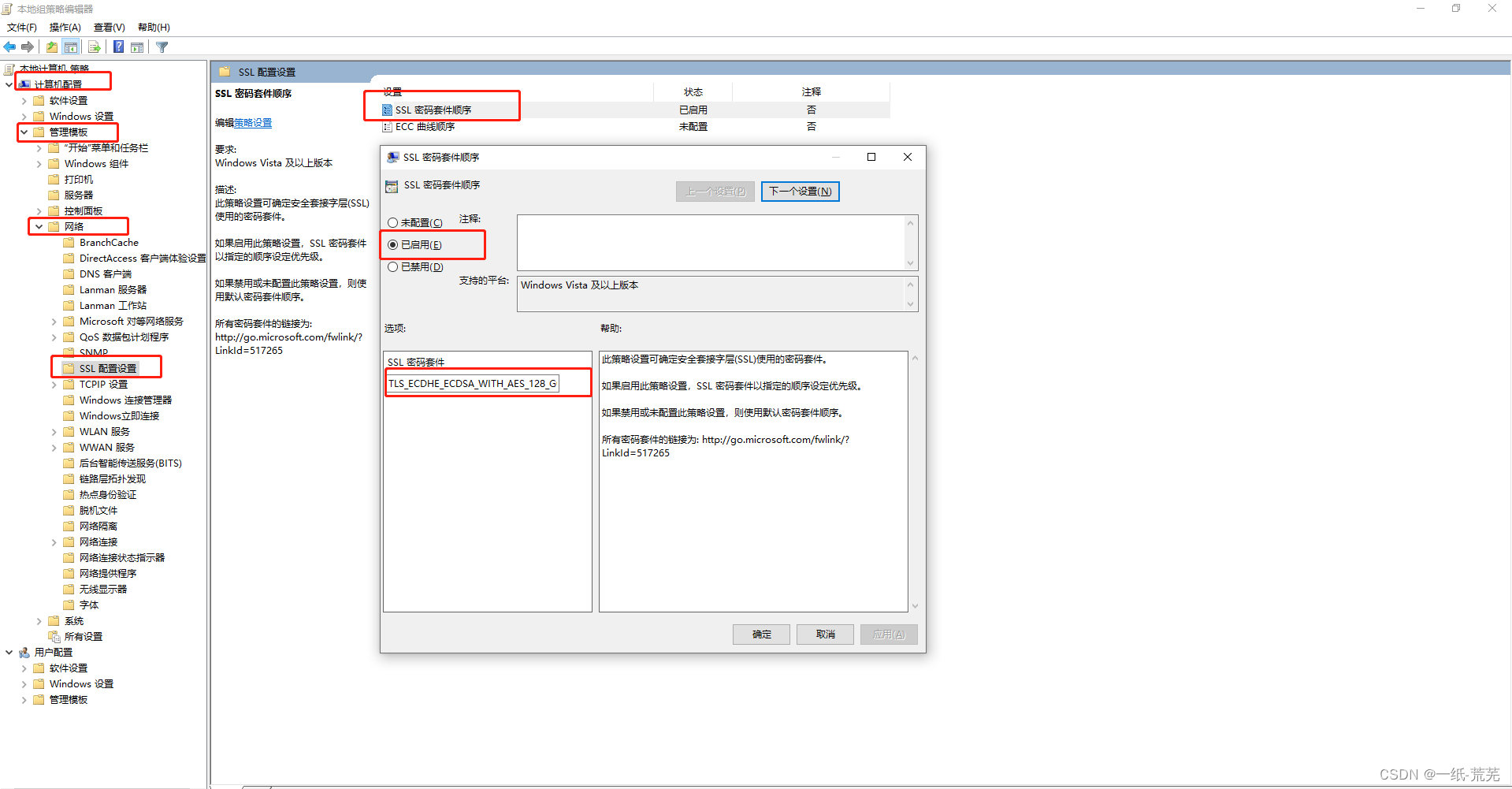

第三步:运行gpedit.msc --> 计算机配置–>管理模板->网络->SSL配置设置->启用SSL密码套件顺序->替换SSL密码套件中的代码->先应用再确认

SSL的密码套件替换如下(替换前复制保留原来的密码套件,方便恢复):

TLS_ECDHE_ECDSA_WITH_AES_128_GCM_SHA256_P256,TLS_ECDHE_ECDSA_WITH_AES_128_GCM_SHA256_P384,TLS_ECDHE_ECDSA_WITH_AES_128_GCM_SHA256_P521,TLS_ECDHE_ECDSA,WITH_AES_256_GCM_SHA384_P384,TLS_ECDHE_ECDSA_WITH_AES_256_GCM_SHA384_P521,TLS_RSA_WITH_AES_128_CBC_SHA256,TLS_RSA_WITH_AES_256_CBC_SHA256,TLS_ECDHE_RSA_WITH_AES_128_CBC_SHA256_P256,TLS_ECDHE_RSA_WITH_AES_128_CBC_SHA256_P384,TLS_ECDHE_RSA_WITH_AES_128_CBC_SHA256_P521,TLS_ECDHE_RSA_WITH_AES_256_CBC_SHA384_P256,TLS_ECDHE_RSA_WITH_AES_256_CBC_SHA384_P384,TLS_ECDHE_RSA_WITH_AES_256_CBC_SHA384_P521,TLS_ECDHE_ECDSA_WITH_AES_128_CBC_SHA256_P256,TLS_ECDHE_ECDSA_WITH_AES_128_CBC_SHA256_P384,TLS_ECDHE_ECDSA_WITH_AES_128_CBC_SHA256_P521,TLS_ECDHE_ECDSA_WITH_AES_256_CBC_SHA384_P384,TLS_ECDHE_ECDSA_WITH_AES_256_CBC_SHA384_P521,TLS_DHE_DSS_WITH_AES_128_CBC_SHA256,TLS_DHE_DSS_WITH_AES_256_CBC_SHA256,TLS_RSA_WITH_NULL_SHA,TLS_RSA_WITH_AES_128_CBC_SHA,TLS_DHE_DSS_WITH_AES_128_CBC_SHA

重启电脑,漏洞修复

nmap -sV --script ssl-enum-ciphers -p 443 www.baidu.com

nmap --script="ssl-enum-ciphers" -sS -Pn -p 443 www.baidu.com

sslscan www.baidu.com

2.nginx ssl配置

ssl_ciphers ECDHE-RSA-AES128-GCM-SHA256:ECDHE:ECDH:AES:HIGH:!NULL:!aNULL:!MD5:!3DES:!ADH:.

Windows服务器中防御LOGJAM攻击与

Sweet32攻击

https://www.cnblogs.com/masahiro/p/15272066.html

LOGJAM 攻击是一个

SSL/TLS

漏洞,允许攻击者拦截易受攻击的客户端和服务器之间的

HTTPS 连接, 并强制它们使用“导出级”加密,然后可以对其进行解密或更改。发现网站支持 DH(E) 导出密码套件, 或使用小于 1024 位的 DH 素数或最大 1024 位的常用 DH 标准素数的非导出 DHE 密码套件时,会发出 此

漏洞警报。

要修复RedHat 6.5上的SSL Medium Strength Cipher Suites Supported (SWEET32)漏洞,可以按照以下步骤进行:

1. 升级OpenSSL版本:使用以下命令升级OpenSSL版本:

yum update openssl

2. 禁用SSLv3和TLSv1协议:在OpenSSL的配置文件中,禁用SSLv3和TLSv1协议。打开/etc/httpd/conf.d/ssl.conf文件,找到以下两行:

SSLProtocol all -SSLv2

SSLCipherSuite HIGH:MEDIUM:!aNULL:!MD5:!SEED:!IDEA

将其修改为:

SSLProtocol all -SSLv2 -SSLv3 -TLSv1

SSLCipherSuite HIGH:MEDIUM:!aNULL:!MD5:!SEED:!IDEA:!3DES

这样,就禁用了SSLv3和TLSv1协议,同时也禁用了使用3DES算法的加密套件。

3. 重启Apache服务:使用以下命令重启Apache服务:

service httpd restart

完成以上步骤后,就可以修复RedHat 6.5上的SSL Medium Strength Cipher Suites Supported (SWEET32)漏洞。需要注意的是,如果有其他服务或应用程序也使用了OpenSSL,也需要在相应的配置文件中进行相应的修改。